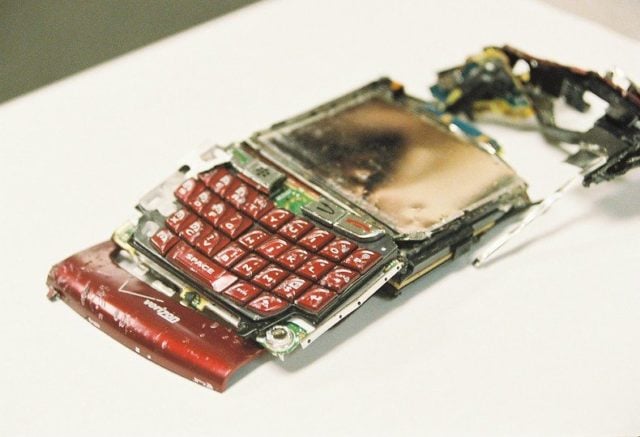

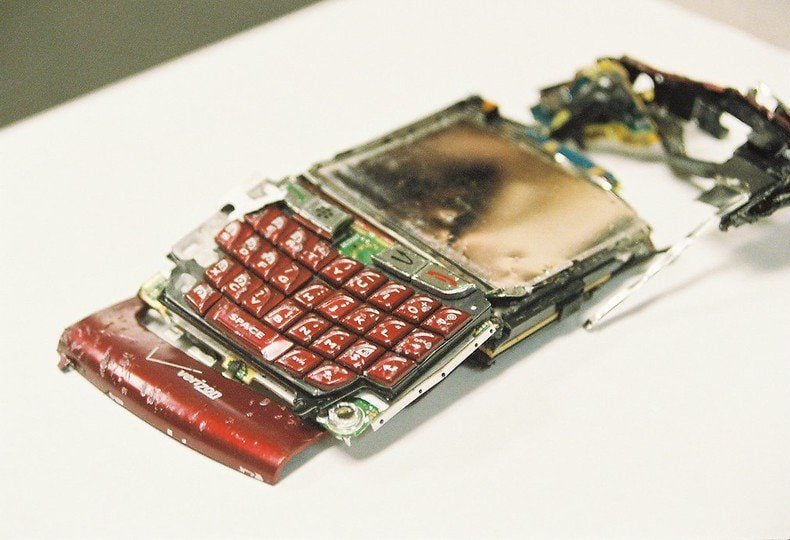

Les experts de la police scientifique américaine auraient plus d’un tour dans leur sac pour extraire les données d’un smartphone confisqué dans le cadre d’une enquête. Même brisé, brûlé, fondu, percé, noyé, cuit, le smartphone d’un éventuel criminel peut quand même livrer ses secrets selon le NIST, l’agence technologique du département du Commerce des États-Unis. Les spécialistes du NIST ont récemment testé les méthodes de la police scientifique en matière de “médecine légale” des smartphones pour savoir à quel point elles sont efficaces. Même s’il ne peut être allumé ou branché à un ordinateur, un téléphone mobile très endommagé garde bien souvent en mémoire les données enregistrés sur ses circuits imprimés.

Au début des années 2000, Rick Ayers, expert du NIST, se rappelle n’avoir qu’à extraire des listes de contact, des messages textuels et parfois des images. Les mobiles avaient alors des capacités de stockage limitées et un champ de possibilités informatiques réduit. “Aujourd’hui, tout le monde a un ordinateur dans sa poche”, souligne-t-il à ZDNet. A l’heure actuelle, nos métadonnées en révèlent davantage sur le propriétaire d’un téléphone : déplacements, coordonnées bancaires, mots de passe, etc. Pour vérifier qu’il est bien possible de les extraire d’un smartphone malmené, le NIST a utilisé une cinquantaine de téléphones sous Android et iOS, ajoutant et supprimant des données au fil de leur utilisation, puis a tenté d’en détruire certains.

Les méthodes de la “médecine légale” mobile

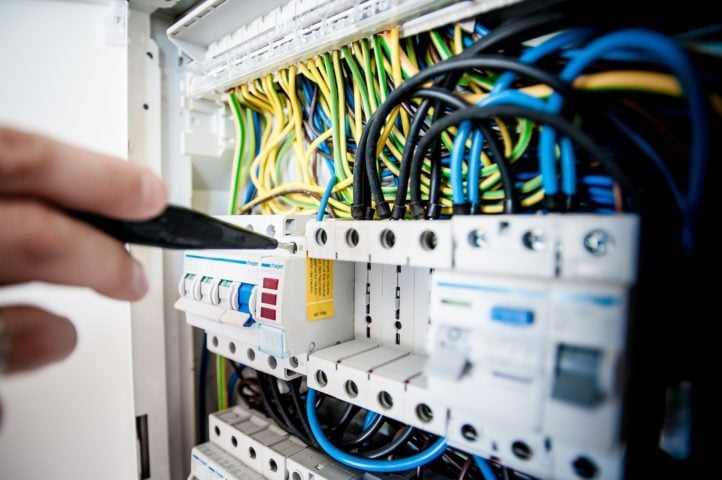

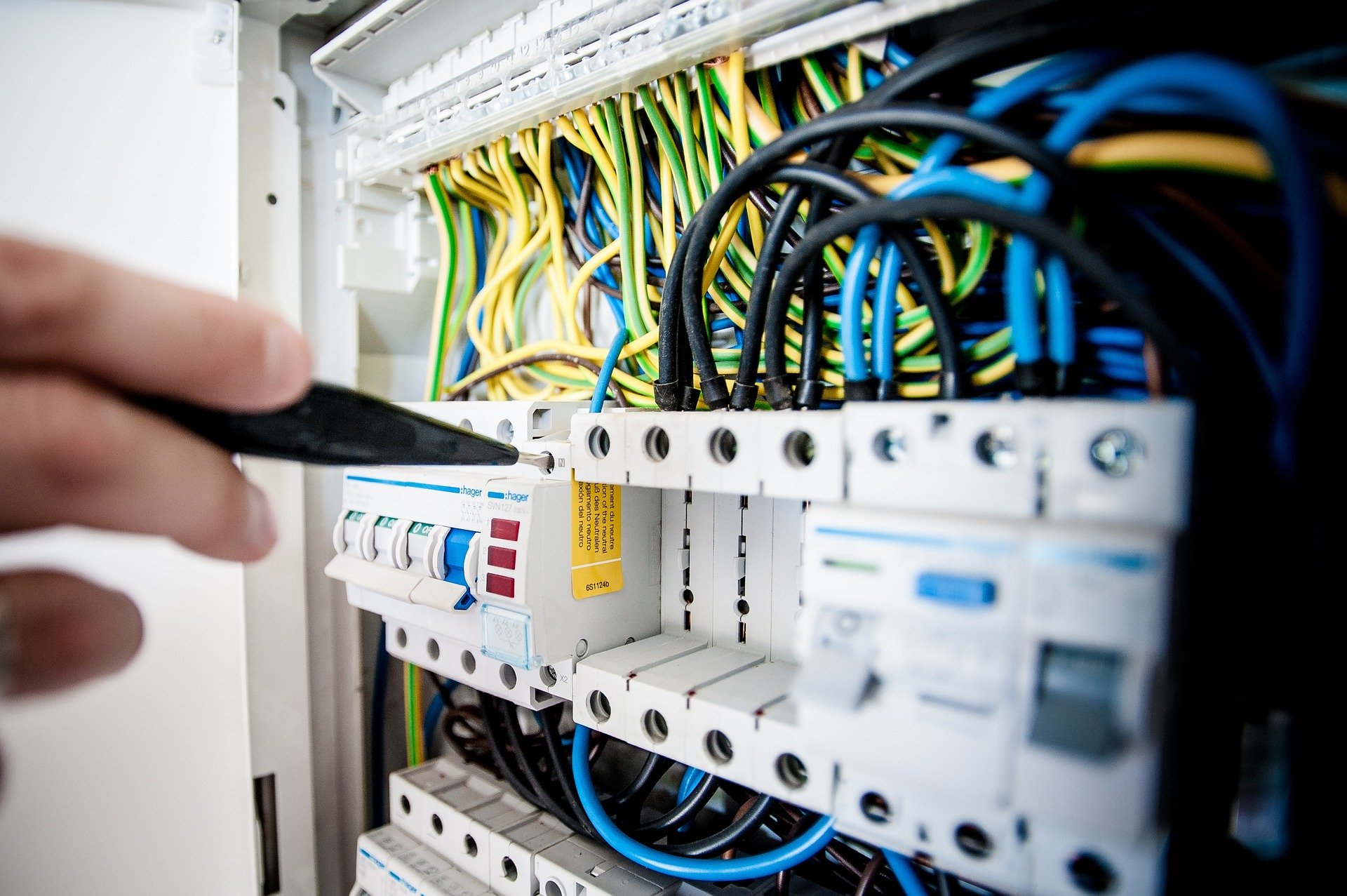

Ses techniciens ont ensuite principalement pratiqué deux méthodes pour récupérer les données – même celles qui avaient été pourtant supprimées. La première, celle du “J-Tagging”, consiste à retrouver le “tap” ou port d’accès de test de l’hardware de l’appareil. Chaque circuit intégré (des téléphones autres que des iPhones) respecte un “JTAG”, un standard de fabrication. Celui-ci se caractérise par un port spécial, utilisé uniquement par les fabricants pour tester le fonctionnement des circuits intégrés. Les experts du NIST et de la police scientifique sont capables de détourner ce “tap” pour accéder à l’ensemble des données gravées sur le circuit grâce à des logiciels d’interprétation. L’autre méthode dite du “chip-off” consiste à broyer les puces présentent sur un circuit intégré pour atteindre ses broches et ainsi atteindre le circuit intégré sous-jacent. Ces méthodes physiques “nous ont donné accès à bien plus d’informations que si nous avions seulement utilisé un logiciel d’extraction”, indique Rick Ayers constatant leur efficacité.

[amazon box=”B07MV6WWLF”]

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités. Et si vous nous adorez, on a une newsletter tous les matins.

MDR du pipeau je te le passe au micro ondes après de lui avoir fait prendre un bon bain tu vas voir….. ils récupéré que dalle autan la scientifique que le FBI macgyver ou l’agence tout risque……c’est juste pour mettre la trouille aux gents soit disant “ON VOUS SURVEILLE” “VOUS POURREZ JAMAIS RECHAPER A NOTRE SURVEILLANCE” du pipeau après ils arrivent pas a éviter les attenants ils sont de bouffons déguises en PRO de la sécurité national …et ainsi va le monde voila le résultat d’être gouvernes par des abrutis corrompus….