Dans le cadre de l’ACM CCS 2021, un colloque dédié à la cybersécurité, des chercheurs de l’Université de Californie ont dévoilé une faille informatique logée dans les systèmes Linux qui permet d’attaquer des serveurs DNS pour rediriger le trafic vers des sites frauduleux. Plus de 38% des noms de domaines auraient été vulnérables pendant des années.

Les serveurs DNS fonctionnent un petit peu comme des opératrices téléphoniques des années 50. À cette époque, pour passer un coup de fil, il fallait d’abord appeler un standard qui se chargeait de rediriger l’appel vers la ligne souhaitée. De la même manière, lorsque vous tapez journaldugeeek.com dans votre navigateur, votre ordinateur va contacter le DNS qui va consulter la liste des noms de domaine — l’annuaire du web, en somme — pour lui fournir l’adresse IP de la cible.

Les serveurs DNS, une cible de choix pour les pirates

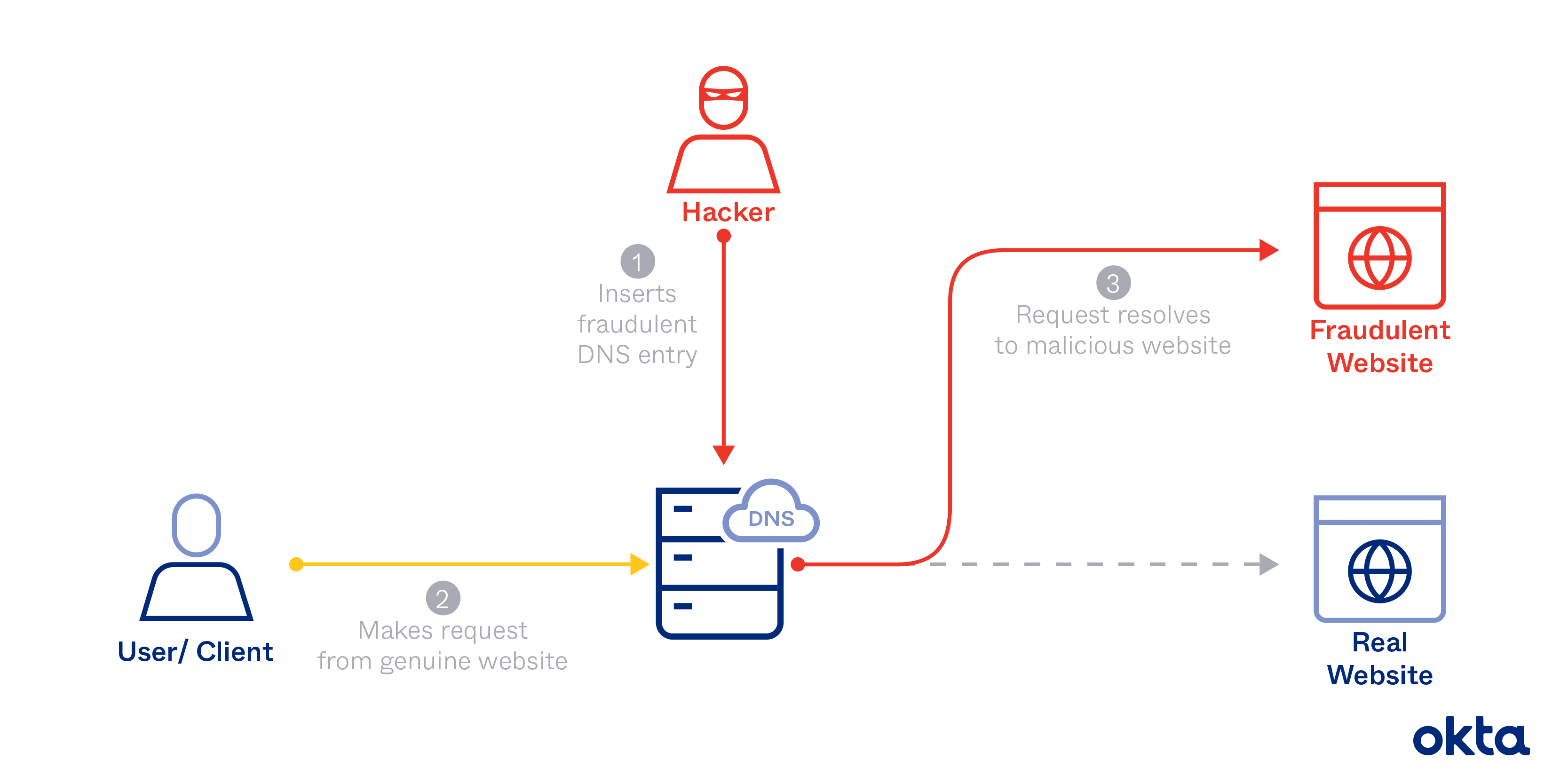

Cette architecture fonctionne exceptionnellement bien… tant que la base de données reste intacte. Le problème, c’est que ce statut de plaque tournante a transformé les serveurs DNS en cibles de choix pour les pirates. Certains individus très rusés ont ainsi développé une attaque redoutable qui exploite le cache de ces serveurs pour s’y introduire durablement; on parle alors de “DNS poisoning”.

Une fois bien installé, le pirate dispose d’une arme très effrayante. En pratique, il peut désormais rediriger l’utilisateur vers n’importe quel site de son choix. Et ce à partir de domaines pourtant dignes de confiance comme google.com. Une supercherie particulièrement pernicieuse puisqu’un utilisateur non averti pourrait facilement passer à côté des éventuels signaux d’alerte.

Une décennie de “DNS poisoning“

Lorsque cette vulnérabilité a été identifiée pour la première fois 2008, le cache des serveurs était très mal protégé. Il suffisait d’utiliser la force brute pour craquer une vulgaire clé de 16 bits; cela revient à tester 54.536 possibilités, un jeu d’enfant pour une machine spécialisée.

La découverte de cette faille a déclenché un véritable branle-bas de combat. Toute l’industrie a dû redoubler d’efforts pour colmater cette brèche à toute vitesse. Ars Technica explique que le problème a été résolu en changeant le port utilisé pour envoyer la requête web. Jusque là, les requêtes de tous les utilisateurs passaient par le port 53; désormais, celui-ci est choisi aléatoirement, ce qui fait passer le nombre de possibilités bien au-delà des 104 millions. C’est donc un système immensément plus compliqué à compromettre, car il est quasiment inconcevable de tester autant de combinaisons par force brute dans un temps raisonnable.

Tout est donc bien qui finit bien, et le cache des serveurs DNS est aujourd’hui parfaitement sécurisé… ou tout du moins, c’est ce que l’on pensait. Car l’année dernière, ces chercheurs américains ont trouvé un moyen de contourner cette randomisation pour empoisonner le DNS. De nombreuses mises à jour plus tard, cette porte dérobée a heureusement été refermée…. temporairement.

D’autres surfaces d’attaque encore cachées ?

Car cette même équipe a annoncé dans son papier de recherche qu’il existait encore de nombreux accès discrets au cache des serveurs DNS. Ils parlent même de canaux “encore plus ouverts, qui ont existé dans les kernels Linux depuis plus d’une décennie”. Concrètement, il s‘agit d’une faille du protocole ICMP, qui sert habituellement à transmettre des messages de contrôle et d’erreur. Le problème, c’est qu’une fonction cachée de ce protocole permet de scanner les ports UPD ouverts, et ainsi d’esquiver la randomisation du port. Au total, “38% des IPs front-end et 14% des IPs back-end” seraient vulnérables.

À cause de son statut assez critique et prioritaire, et en se basant sur les épisodes précédents, on peut s’attendre à ce que cette vulnérabilité soit réparée assez rapidement. Les chercheurs ont d’ailleurs proposé plusieurs pistes dans ce sens. Il ne reste plus qu’à espérer qu’il s’agisse de la dernière surface d’attaque potentiellement exploitable. Faute de quoi, nous pourrions à nouveau entendre parler de DNS poisoning dans un futur assez proche. Le texte de l’étude est disponible ici.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités. Et si vous nous adorez, on a une newsletter tous les matins.

“16 bits; cela revient à tester 54.536 possibilités”

J’ai du mal à comprendre d’où vient ce 54 536…

Bises!