McAfee a découvert que les applications cachées représentent la menace la plus active vis-à-vis des consommateurs. En 2019, près de 50 % de l’activité malveillante leur était liée. Cela représente une augmentation de 30 % par rapport à 2018. Les applications cachées profitent des utilisateurs non avertis en passant par leurs systèmes de connexion tiers ou en affichant des publicités non désirées.

Voici les conclusions principales du McAfee Mobile Threat Report 2020

Les pirates tirent parti de la popularité des jeux vidéo pour piéger les consommateurs – Ils distribuent leurs applications malveillantes via :

-

- Des liens dans les applications de chat pour gamers,

- Des vidéos de triche : les pirates créent leur propre contenu contenant des liens vers de fausses applications.

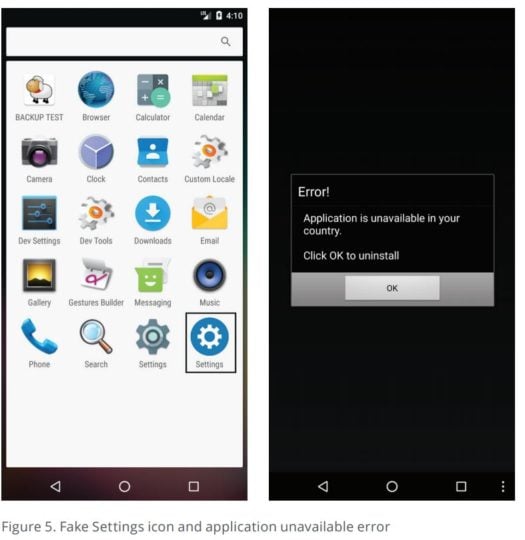

Ces applications se font passer pour légitimes avec des icônes qui imitent celles des vraies applications. Elles affichent des publicités non désirées et collectent des données sur les utilisateurs. Les chercheurs de McAfee ont découvert des versions contrefaites d’applications populaires telles que FaceApp, Spotify et Call of Duty. Elles tentent d’attaquer les consommateurs peu méfiants, en particulier les plus jeunes.

Les nouveaux malwares mobiles utilisent les systèmes de connexion tiers pour tromper les systèmes de classement d’applications

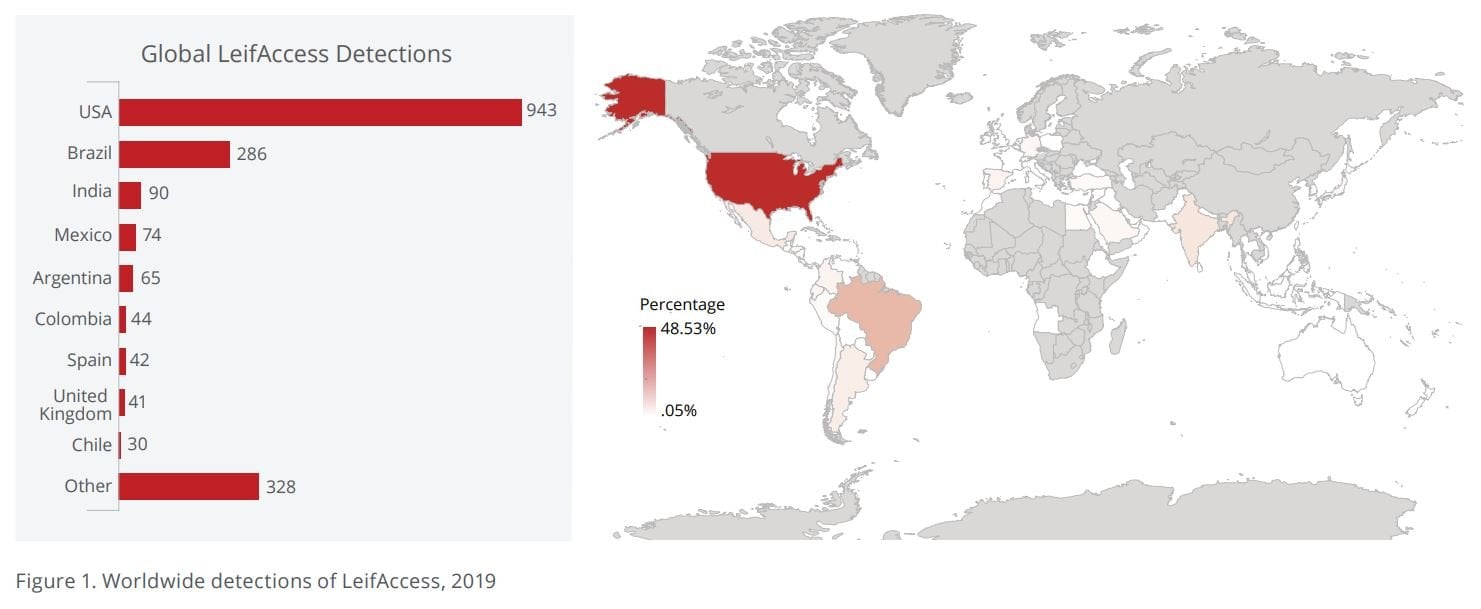

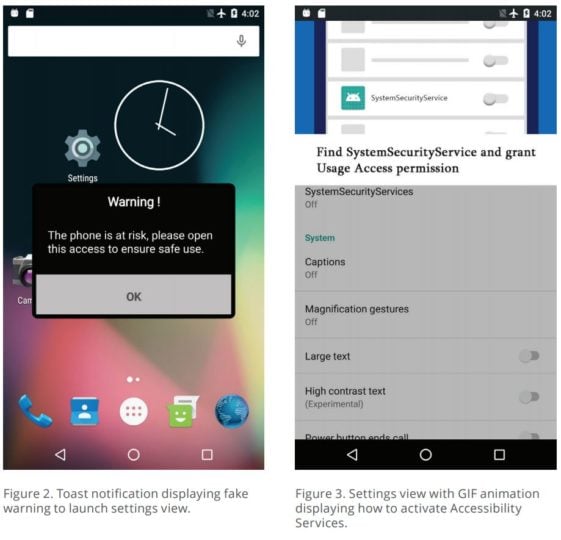

Les chercheurs de McAfee ont découvert de nouvelles informations sur le malware mobile appelé LeifAccess, également connu sous le nom de Shopper. Ce logiciel malveillant se sert des paramètres d’accès d’Android pour créer des comptes, télécharger des applications et publier des avis en utilisant les noms et les e-mails configurés sur l’appareil de la victime. Les chercheurs ont observé que des applications basées sur LeifAccess étaient distribuées via les réseaux sociaux, des plateformes de gaming, des publicités malveillantes et des applications de chat pour gamers. De faux avertissements sont utilisés pour inciter l’utilisateur à activer les paramètres d’accès. Ils peuvent ainsi exploiter toutes les capacités du logiciel malveillant.

Une approche unique pour dérober des données sensibles par le biais d’une application de transport urbain légitime

Les chercheurs de McAfee ont découvert qu’une série d’applications de transport urbain sud-coréennes a été compromise via une fausse bibliothèque d’applications et un plugin appelé MalBus, capable d’exfiltrer des fichiers confidentiels. L’attaque a été dissimulée derrière une application légitime de transit sud-coréenne grâce au piratage du compte Google Play du développeur d’origine. Le butin comprend des renseignements sur chaque région de la Corée du Sud, telles que l’emplacement des arrêts de bus, les cartes des itinéraires et les horaires des bus depuis plus de 5 ans. MalBus représente une nouvelle méthode d’attaque car les pirates s’en sont pris au compte du développeur d’une application populaire et de réputation solide.

“Aujourd’hui, plus que jamais, il est primordial que les utilisateurs prennent conscience des menaces modernes et des mesures qu’ils peuvent prendre pour s’en prémunir. Cela passe par des précautions aussi simples que de se limiter aux app stores légitimes et de lire attentivement les avis”, constate Raj Samani, Chief scientist, McAfee.

🟣 Pour ne manquer aucune news sur le Journal du Geek, abonnez-vous sur Google Actualités. Et si vous nous adorez, on a une newsletter tous les matins.

Tiens, McAfee a envie de vendre des antivirus pour smartphone en ce moment….. 😏

Bref, encore une menace bidon concernant très peu d’utilisateurs, en provenance du specialiste du travail en manque de reconnaissance.